文章目录[隐藏]

什么是双因素身份验证以及为什么使用它?

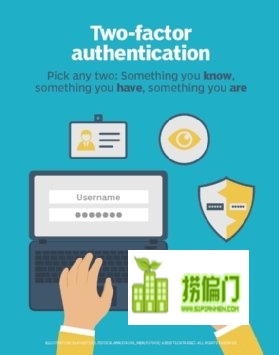

双因素身份验证 (2FA),有时称为两步验证或双因素身份验证,是一种安全过程,其中用户提供两个不同的身份验证因素来验证自己。

实施 2FA 是为了更好地保护用户的凭据和用户可以访问的资源。与依赖单因素身份验证 ( SFA ) 的身份验证方法相比,双因素身份验证提供了更高级别的安全性,在单因素身份验证中,用户仅提供一个因素 — 通常是密码或通行码。双因素身份验证方法依赖于用户提供密码作为第一个因素和第二个不同的因素——通常是安全令牌或生物识别因素,例如指纹或面部扫描。

双因素身份验证为身份验证过程增加了额外的安全层,使攻击者更难访问个人的设备或在线帐户,因为即使受害者的密码被黑客入侵,仅密码也不足以通过身份验证查看。

什么是身份和访问管理? IAM 指南

- 其中还包括:

- 如何构建有效的 IAM 架构

- 4 个基本身份和访问管理最佳实践

- 塑造安全未来的 5 个 IAM 趋势

立即免费下载整个指南!

什么是认证因素?

有多种方式可以使用多种身份验证方法来对某人进行身份验证。目前,大多数身份验证方法依赖于知识因素,例如传统密码,而双因素身份验证方法添加了占有因素或固有因素。

身份验证因素按计算采用的大致顺序列出,包括以下内容:

- 知识因素是用户知道的东西,例如密码、个人识别码 (PIN) 或某种其他类型的共享秘密。

- 拥有因素是用户拥有的用于批准身份验证请求的东西,例如身份证、安全令牌、手机、移动设备或智能手机应用程序。

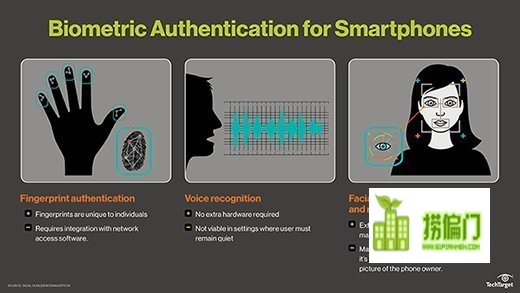

- 生物识别因素,也称为固有因素,是用户身体自身固有的东西。这些可能是从物理特征映射的个人属性,例如通过指纹读取器验证的指纹。其他常用的固有因素包括面部和语音识别或行为生物识别,例如击键动力学、步态或语音模式。

- 位置因素通常由进行身份验证尝试的位置来表示。这可以通过限制对特定位置的特定设备的身份验证尝试或通过根据源互联网协议地址或一些其他地理位置信息(例如全球定位系统(GPS)数据)跟踪身份验证尝试的地理来源来强制执行。用户的手机或其他设备。

- 时间因素将用户身份验证限制在允许登录的特定时间窗口内,并限制在该窗口之外访问系统。

绝大多数双因素身份验证方法依赖于前三个身份验证因素,尽管需要更高安全性的系统可能会使用它们来实现多因素身份验证 ( MFA ),后者可以依赖两个或更多独立凭据来实现更安全的身份验证。

双因素身份验证如何工作?

启用双因素身份验证因特定应用程序或供应商而异。但是,双因素身份验证过程涉及相同的通用多步骤过程:

- 应用程序或网站会提示用户登录。

- 用户输入他们所知道的信息——通常是用户名和密码。然后,该站点的服务器会找到匹配项并识别该用户。

- 对于不需要密码的流程,网站会为用户生成唯一的安全密钥。身份验证工具处理密钥,站点服务器对其进行验证。

- 然后,站点会提示用户启动第二个登录步骤。尽管此步骤可以采取多种形式,但用户必须证明他们拥有只有他们才会拥有的东西,例如生物识别、安全令牌、身份证、智能手机或其他移动设备。这就是固有或占有因素。

- 然后,用户可能必须输入在第四步中生成的一次性代码。

- 提供这两个因素后,用户将通过身份验证并被授予访问应用程序或网站的权限。

双因素身份验证的要素

双因素身份验证是 MFA 的一种形式。从技术上讲,只要需要两个身份验证因素才能访问系统或服务,就会使用它。但是,使用同一类别的两个因素并不构成 2FA。例如,需要密码和共享密钥仍被视为 SFA,因为它们都属于知识身份验证因素类型。

就 SFA 服务而言,用户名和密码并不是最安全的。基于密码的身份验证的一个问题是它需要知识和勤奋来创建和记住强密码。密码需要防范许多内部威胁,例如不小心存储的带有登录凭据的便签、旧硬盘和社会工程漏洞。密码也会受到外部威胁的攻击,例如黑客使用暴力破解、字典或彩虹表攻击。

如果有足够的时间和资源,攻击者通常可以破坏基于密码的安全系统并窃取公司数据。密码仍然是最常见的 SFA 形式,因为其成本低、易于实施且熟悉。

多个质询-响应问题可以提供更高的安全性,具体取决于它们的实施方式,并且独立的生物识别验证方法也可以提供更安全的 SFA 方法。

双因素认证产品类型

有许多不同的设备和服务可用于实施 2FA——从令牌到射频识别 ( RFID ) 卡再到智能手机应用程序。

双因素认证产品可分为两类:

- 提供给用户登录时使用的令牌;和

- 识别和验证正确使用令牌的用户访问的基础设施或软件。

身份验证令牌可以是物理设备,例如密钥卡或智能卡,也可以存在于软件中,例如生成用于身份验证的 PIN 码的移动或桌面应用程序。这些身份验证代码,也称为一次性密码( OTP ),通常由服务器生成,并且可以被身份验证设备或应用程序识别为真实的。身份验证代码是链接到特定设备、用户或帐户的短序列,并且作为身份验证过程的一部分只能使用一次。

组织需要部署一个系统来接受、处理并允许或拒绝使用其令牌进行身份验证的用户的访问。这可以以服务器软件或专用硬件服务器的形式部署,也可以由第三方供应商作为服务提供。

2FA 的一个重要方面是确保经过身份验证的用户能够访问该用户被批准使用的所有资源,并且只能访问这些资源。因此,2FA 的一项关键功能是将身份验证系统与组织的身份验证数据链接起来。 Microsoft 为组织提供了一些必要的基础设施,以便通过Windows Hello支持 Windows 10 中的 2FA ,Windows Hello 可以使用 Microsoft 帐户进行操作,并通过 Microsoft Active Directory、Azure AD 或 Fast IDentity Online ( FIDO ) 对用户进行身份验证。

2FA 硬件令牌的工作原理

2FA 的硬件令牌可支持不同的身份验证方法。一种流行的硬件令牌是 YubiKey ,这是一种小型通用串行总线 (USB) 设备,支持 OTP、公钥加密和身份验证以及由 FIDO 联盟开发的通用第二因素协议。 YubiKey 代币由位于加利福尼亚州帕洛阿尔托的 Yubico Inc. 销售。

当拥有 YubiKey 的用户登录支持 OTP 的在线服务(例如 Gmail、GitHub 或 WordPress)时,他们将 YubiKey 插入设备的 USB 端口,输入密码,单击 YubiKey 字段并触摸 YubiKey按钮。 YubiKey 生成 OTP 并将其输入到字段中。

OTP 是 44 个字符的一次性密码;前 12 个字符是唯一 ID,代表在帐户中注册的安全密钥。其余 32 个字符包含使用仅设备和 Yubico 服务器已知的密钥加密的信息,该密钥是在初始帐户注册期间建立的。

OTP 从在线服务发送到 Yubico 进行身份验证检查。一旦 OTP 得到验证,Yubico身份验证服务器会发回一条消息,确认这是该用户的正确令牌。 2FA 已完成。用户提供了两个认证因素:密码是知识因素,YubiKey是占有因素。

移动设备的双因素身份验证

智能手机提供各种 2FA 功能,使公司能够使用最适合自己的功能。某些设备可以识别指纹,使用内置摄像头进行面部识别或虹膜扫描,并使用麦克风进行语音识别。配备 GPS 的智能手机可以作为附加因素来验证位置。语音或短消息服务(SMS)也可以用作带外认证的通道。

可以使用受信任的电话号码通过短信或自动电话接收验证码。用户必须验证至少一个受信任的电话号码才能注册移动 2FA。

苹果iOS、谷歌Android和Windows 10都有支持2FA的应用程序,使手机本身可以作为物理设备来满足占有因素。 Duo Security 位于密歇根州安娜堡,于 2018 年被思科以 23.5 亿美元收购,该公司拥有一个平台,使客户能够使用其可信设备进行 2FA。 Duo 的平台首先确定用户是可信的,然后再验证移动设备也可以作为身份验证因素可信。

身份验证器应用程序取代了通过短信、语音通话或电子邮件获取验证码的需要。例如,要访问支持Google Authenticator 的网站或基于网络的服务,用户需要输入用户名和密码——这是一个知识因素。然后系统会提示用户输入一个六位数的号码。身份验证器无需等待几秒钟才能接收短信,而是为他们生成号码。这些数字每 30 秒更改一次,并且每次登录时都不同。通过输入正确的数字,用户完成验证过程并证明拥有正确的设备——所有权因素。

这些和其他 2FA 产品提供了有关实施 2FA 所需的最低系统要求的信息。

2FA 的推送通知

推送通知是无密码身份验证,它通过直接向用户设备上的安全应用程序发送通知来验证用户,提醒用户正在进行身份验证尝试。用户可以查看身份验证尝试的详细信息,并批准或拒绝访问——通常只需单击一下即可。如果用户批准身份验证请求,服务器会收到该请求并使用户登录到 Web 应用程序。

推送通知通过确认在身份验证系统中注册的设备(通常是移动设备)由用户拥有来对用户进行身份验证。如果攻击者破坏了设备,推送通知也会受到破坏。推送通知消除了中间人攻击、未经授权的访问和社会工程攻击等威胁。

虽然推送通知比其他形式的身份验证方法更安全,但仍然存在安全风险。例如,用户可能会意外批准欺诈性身份验证请求,因为他们习惯于在收到推送通知时点击“批准” 。

双因素身份验证安全吗?

虽然双因素身份验证确实提高了安全性,但 2FA 方案的安全性取决于其最薄弱的组件。例如,硬件令牌取决于发行者或制造商的安全性。最引人注目的双因素系统受损案例之一发生在 2011 年,当时安全公司 RSA security 报告其 SecurID 身份验证令牌遭到黑客攻击。

当帐户恢复过程用于击败双因素身份验证时,它本身也可能被破坏,因为它通常会重置用户的当前密码并通过电子邮件发送临时密码以允许用户再次登录,从而绕过 2FA 过程。 Cloudflare首席执行官的企业Gmail帐户就这样被黑了。

尽管基于 SMS 的 2FA 价格低廉、易于实施且用户友好,但它很容易受到多种攻击。美国国家标准与技术研究院 ( NIST ) 在其特别出版物 800-63-3:数字身份指南中不鼓励在 2FA 服务中使用 SMS。 NIST 得出的结论是,由于手机号码可移植性攻击、针对移动电话网络的攻击以及可用于拦截或重定向短信的恶意软件,通过 SMS 发送的 OTP 太容易受到攻击。

身份验证的未来

需要更高安全性的环境可能对三因素身份验证感兴趣,这通常涉及拥有物理令牌和与生物识别数据(例如指纹扫描或声纹)结合使用的密码。地理位置、设备类型和一天中的时间等因素也被用来帮助确定是否应该对用户进行身份验证或阻止。此外,还可以实时谨慎地监控用户的击键长度、打字速度和鼠标移动等行为生物识别标识符,以提供持续的身份验证,而不是在登录期间进行一次性身份验证检查。

依靠密码作为主要身份验证方法虽然很常见,但通常不再提供公司及其用户所需的安全性或用户体验。而且,尽管密码管理器和 MFA 等传统安全工具试图解决用户名和密码问题,但它们依赖于本质上过时的架构:密码数据库。

因此,许多组织正在转向无密码身份验证。使用生物识别和安全协议等方法使用户能够在应用程序中安全地验证自己的身份,而无需输入密码。在商业中,这意味着员工无需输入密码即可访问其工作,并且 IT 部门仍对每次登录保持完全控制。例如,通过去中心化身份或自我主权身份来使用区块链,作为传统身份验证方法的替代方案也受到关注。